Magdeburger Developer Days 2018: Secure Software Engineering, Hendrik Pilz

Secure Software Engineering

Magdeburger Developer Days 2018

Hendrik Pilz

Wer bin ich?

Worum geht es?

Quelle: http://www.theregister.co.uk/2017/03/26/miele_joins_internetofst_hall_of_shame/

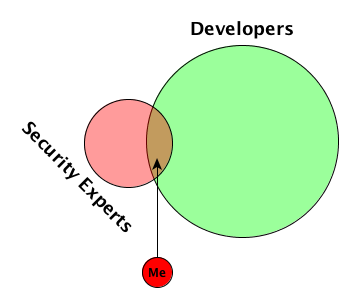

| Developer | vs. | Security |

|---|---|---|

| Data Modeling | Threat Modeling | |

| Building | Breaking | |

| Logging | Monitoring | |

| Fix | Restore | |

| Unit Testing | Pen Testing |

In den nächsten 50 Minuten

- Secure Development Guidelines

- Best Practices

- Security Tools für Entwickler

OWASP

- Open Web Application Security Project

- Liste der 10 kritischsten Sicherheitsrisiken für (Web-)Anwendungen

- OWASP Top 10 für IoT

- OWASP Top 10 für Mobile Apps

- Cheat Sheets für Entwickler

- Creative Commons Lizenz

- www.owasp.org

Sonstige Guidelines

- SANS Top 25 Most Dangerous Software Errors

https://cwe.mitre.org/top25/index.html - ENISA Smartphone Secure Development Guidelines

EU Agency for Network and Information Security

https://www.enisa.europa.eu/publications/smartphone-secure-development-guidelines - Microsoft Security Development Lifecycle

https://www.microsoft.com/en-us/sdl

Daten

Die meisten Schwachstellen basieren auf unzureichender Behandlung von nicht vertrauenswürdigen Daten

| vertrauenswürdig | |

|---|---|

|

|

Best Practices

Prüfung von Daten

- Whitelisting

- Blacklisting

- Daten beim Speichern validieren

- Daten bei der Ausgabe escapen/encoden

<script>window.alert('XSS')</script>

<script>window.alert('XSS')</script>

Best Practices

Prüfung von Daten

- Prepared Statements für Datenbankabfragen

SELECT * FROM users WHERE id=$id

SELECT * FROM users WHERE id=:id

bindParam(":id", $id) - gilt auch für HQL, DQL, Linq etc.

Quelle: https://insinuator.net/2016/10/linq-injection-from-attacking-filters-to-code-execution/

Best Practices

Gefährliche Funktionen

- Dynamische Code-Ausführung

eval($var) - File Inclusion (oder ClassLoading)

include($var) - System-Befehle ausführen

exec($var) - Zugriff auf Dateien und URLs

fopen($var) - ...

Best Practices

Dokumentation

- Dokumentiere Anwendungs-Architektur

- Dokumentiere Funktions-Parameter, Rückgabewerte und Datentypen

- Dokumentiere Default-Parameter

- Dokumentiere potentielle Schwachstellen

Best Practices

Logging

- Logge sicherheitsrelevante Vorgänge

(z.B. Benutzer-Authentifizierung) - Logge Änderungen an Daten

(wer hat welchen Datensatz wann geändert) - Logge fehlerhafte Eingabedaten

(Achtung: Log Injection!) - Überwache die Logs (Monitoring)

Best Practices

Keine eigene Kryptographie

- Eigene Kryptographie ist häufig anfällig für schwache Zufallszahlen oder Side-Channel-Attacken

- BSI TR-02102 Kryptographische Verfahren: Empfehlungen und Schlüssellängen

www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr02102/index_htm.html

Best Practices

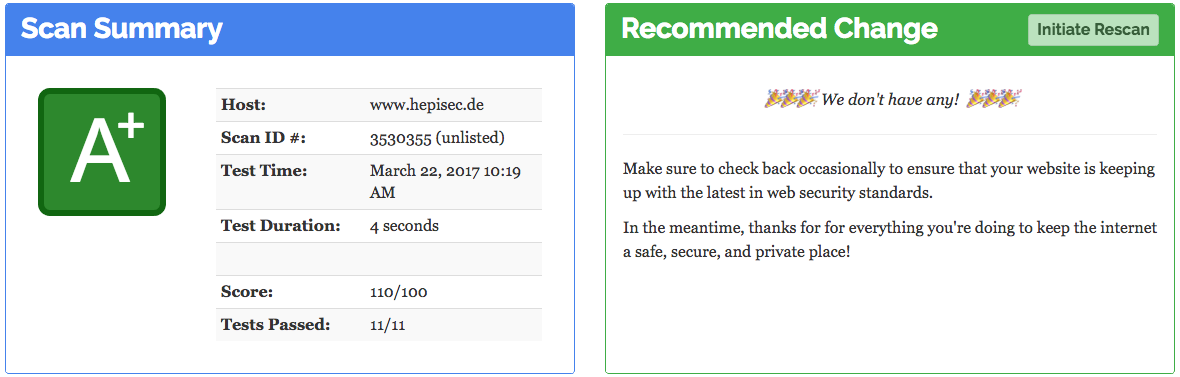

Sicherheitsrelevante HTTP-Header

- Content Security Policy

- Cross-origin Resource Sharing

- HTTP Strict Transport Security

- X-Content-Type-Options

- X-Frame-Options

- X-XSS-Protection

- ...

Best Practices

Sicherheitsrelevante HTTP-Header

Best Practices

Überwache verwendete Bibliotheken

- Ein Großteil an Sicherheitslücken steckt heutzutage in Bibliotheken

- Bibliotheken werden gepatcht, Anwendungen jedoch nicht

- OWASP Dependency Check

Quelle: http://thehackernews.com/2016/12/phpmailer-security.html

Best Practices

Sichere Konfiguration

- Kontrolliere die Konfiguration von Webserver, Datenbank und anderen Diensten

Quelle: https://threatpost.com/four-million-time-warner-cable-records-left-on-misconfigured-aws-s3/127807/

Best Practices

- Benenne einen Ansprechpartner für Security

https://securitytxt.org/ - Erstelle einen Incident Response Plan

Incident Response Plan

- Was ist betroffen?

z.B. Webseite - Welcher Fehler tritt auf?

z.B. Webseite nicht erreichbar, Timeout beim Laden

Fehlersuche

| Bin ich online? | ping www.google.com |

| Server erreichbar? | ping <Domain> |

| Hostname auflösbar / richtige IP? | nslookup, dig |

| Provider-Status? | Status-Seite des Provider prüfen |

| System-Login möglich? | SSH, RDP |

| Server-Monitoring prüfen | CPU, RAM, Netzwerk, Disk, Logs |

Maßnahmen

- Software-Bug fixen

Wo liegt der Code? - Dienst neustarten

Wie? - Server neustarten

Wie? Link zum Provider-Backend, Server-/Instanz-Name - Platz auf der Festplatte schaffen

Daten (z.B. Logs) löschen, Quota erhöhen, Partition / Disk vergrößern - Defekte Hardware tauschen

Kontaktdaten des Dienstleisters

Best Practices

- Auch Intranet-Anwendungen müssen sicher sein!

- Unsichere Intranet-Anwendungen können bei Hacker-Angriffen zur Ausweitung von Rechten benutzt werden.

- Eine Intranet-Anwendung könnte irgendwann eine Internet-Anwendung werden.

SonarQube

- Statische Code-Analyse, automatische Suche nach Fehlern im Source-Code

- SonarLint: Extension für IntelliJ, Eclipse, Visual Studio, Visual Studio Code, Atom

- Regeln: https://rules.sonarsource.com/

Vielen Dank!

Diese Präsentation ist hier verfügbar

www.hepisec.de/devdays-2018/